一、漏洞情況

微軟在2014年4月的補丁日進行了多個漏洞修補,涉及到Windows、OFFICE、IE、IIS等多個環節,本次補丁數量顯著高于平均水平。安天安全研究與應急處理中心通過補丁相關信息研判,認為其中有多個OFFICE和IE漏洞可能與近期各種攻擊相關,而其中編號為MS15-034的IIS遠程執行漏洞極為值得高度關注。

IIS是微軟提供的WEB服務程序,全稱是Internet Information Services,其可以提供HTTP、HTTPS、FTP等相關服務,同時支持ASP、JSP等WEB端腳本,有比較廣泛的應用。

從MS15-034的等級和相關說明來看,攻擊者可以獲得遠程具有IIS服務的主機執行代碼和提權能力,其針對了驅動HTTP.SYS實現特殊構造的HTTP請求,就可以在System賬戶賬戶上下文中執行任意代碼。據悉,該漏洞利用代碼已在國外技術網站Pastebin上公開,攻擊者只要發送惡意數據包直打安裝IIS的服務器,就可導致系統藍屏崩潰。

這一漏洞影響的版本包括:

Microsoft Windows Server 2012 R2

Microsoft Windows Server 2012 R2(服務器核心安裝)

Microsoft Windows Server 2012

Microsoft Windows Server 2012(服務器核心安裝)

Microsoft Windows Server 2008 R2(用于基于 x64 的系統)Service Pack 1

Microsoft Windows Server 2008 R2(用于基于 Itanium 的系統)Service Pack 1

Microsoft Windows Server 2008 R2(用于基于 x64 的系統)Service Pack 1(服務器核心安裝)

Microsoft Windows Server 2008 SP2

Microsoft Windows 8.1

Microsoft Windows 8

Microsoft Windows 7

二、解決辦法

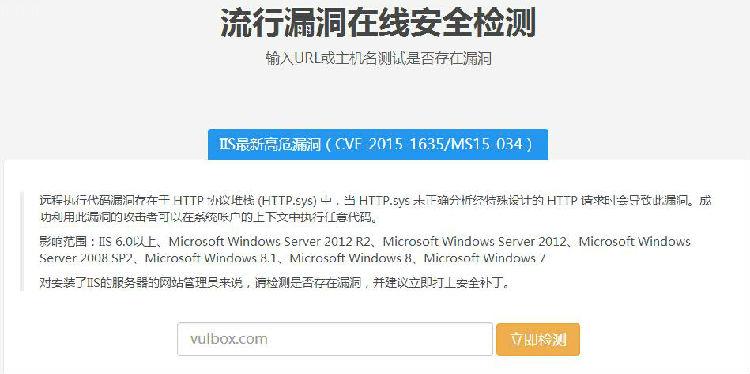

漏洞在線檢測:

下載微軟官方補丁并安裝:

官方補丁下載:https://support.microsoft.com/zh-cn/kb/3042553

臨時解決辦法:

如果您不能立刻安裝補丁或者升級,建議您采取以下措施以降低威脅:

* 禁用IIS內核緩存

三、風險影響分析:

安天CERT提醒廣大用戶:由于WEB 服務本身的開放特點,極易被大規模輕載的掃描探測到。而對于熟練的攻擊者來說,現有WEB系統的IP分布、包括其對應的WEB SERVER類型和版本,甚至是一種既有資源。因此各種攻擊團伙有可能會快速找到大量目標,因此當前有大量服務器處于危險當中。

目前已經出現可以使服務器藍屏的利用代碼,但截止到2015年4月25日24:00時,安天捕風蜜網和其他感知通道尚未捕獲到有效的提權攻擊行為,但已經發現針對80端口的掃描次數有所增加,但這并不表示不存在這種攻擊,或未來不會出現大面積的攻擊。同時由于時間關系,我們目前尚未有效測試DEP和ASLR等機制是否能形成有效的防護,盡管類似DEP機制對于IIS應進行了默認的防護。

IIS的安全脆弱性曾長時間被業內詬病,早期出現了ASP源碼泄露等相關多個漏洞,并關聯導致了對后臺數據庫的相關風險。而在早期各個漏洞,其中造成了重大影響的是2001年,曾被紅色代碼(Codered)系列利用的高端溢出漏洞。其具有內存傳播,大量線程掃描,設置CMD后門等特點,基本將當時各個安全防護的模式擊穿。而其遺留的CMD后門更引發了連鎖此生災害。

在微軟全面強化內存安全防護后,IIS的嚴重漏洞得到了有效控制,也一度出現IIS的0DAY售價數百萬的各種傳言。這也證明了一旦IIS出現遠程執行漏洞威脅將會非常嚴重。MS15-034,一方面有可能出現大量的滲透攻擊,同時也不排除出現類似當年紅色代碼手法的的蠕蟲擴散威脅,而同期網站篡改、黑鏈等攻擊也可能上升。

安天特別提醒網絡管理員,在打完微軟提供的補丁后,必須重啟修復才會生效,否則依然會面臨威脅。由于安天本身不從事熱補丁的研發工作,目前我們已經了解到多個兄弟廠商在制作臨時熱補丁,對于不能宕機的用戶請查詢關注。此外,一些WINDOWS Server系統并非作為WEB使用,但其默認安裝IIS,這對網絡管理者來說,亦可能是一個防護盲點,請在所管理的網內進行掃描檢測相關服務端口。

安天CERT會進一步跟蹤和關注相關事件進展,并向公眾通報。

附件:參考資料和補丁編號

微軟官方信息:https://technet.microsoft.com/zh-CN/library/security/ms15-034.aspx

官方補丁下載:https://support.microsoft.com/zh-cn/kb/3042553

360公司,【安全告警】IIS遠程執行代碼漏洞(CVE-2015-1635):http://bobao.360.cn/news/detail/1435.html?from=groupmessage&isappinstalled=0

漏洞在線檢測地址:https://www.vulbox.com/lab/

Freebuf,IIS最新高危漏洞(CVE-2015-1635,MS15-034)POC及在線檢測源碼:http://www.freebuf.com/articles/system/64185.html

綠盟科技:http://www.nsfocus.net/vulndb/29720